Módulos de productos

Access Modeling

Cree e implemente rápidamente roles empresariales para respaldar un modelo de privilegio mínimo con tecnología de IA y aprendizaje automático.

Desafío y solución

Simplifica la gestión de roles

La optimización de roles de forma manual requiere mucho trabajo y no es capaz de seguir el rápido ritmo de cambio de los entornos de TI actuales. Necesitas una forma más inteligente de crear y optimizar roles para distribuir los derechos de acceso de forma segura.

Desarrolla un modelo de acceso eficiente

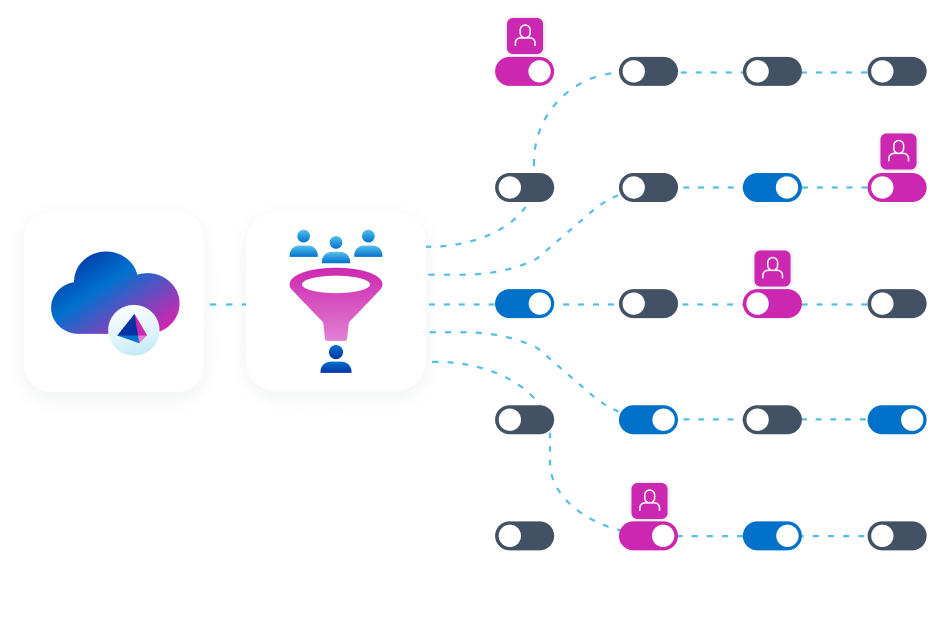

Crea y mantén roles de usuario con la información generada mediante aprendizaje automático (machine learning).

Agrupa los derechos de acceso básicos en roles que puedas asignar a nuevos usuarios.

Proporciona a cada usuario el acceso adecuado a las aplicaciones y datos sin comprometer la seguridad.

Implementa un modelo de roles más sostenible que se alinee con las políticas de acceso contextuales.

Beneficios

El acceso adecuado. En el momento adecuado. En sintonía con el negocio.

Proporcionar a los usuarios el acceso adecuado es fundamental para el éxito empresarial. SailPoint ofrece una forma más inteligente de crear y optimizar roles con la ayuda de la IA, lo que permite distribuir el acceso a todas las aplicaciones y datos de forma eficiente y segura.

Menos roles, más control y flexibilidad

Asigna accesos dinámicamente según los atributos contextuales, para reducir drásticamente el número de roles necesarios, manteniendo el gobierno y la capacidad de adaptación.

Capacidades avanzadas

Lleve su solución de seguridad de la identidad un paso más lejos

Identity Security Cloud de SailPoint proporciona las soluciones básicas para la mayoría de organizaciones. SailPoint también ofrece capacidades avanzadas para necesidades específicas.

Preguntas frecuentes

Preguntas frecuentes

¿Qué es el modelado de acceso?

El modelado de acceso o access modeling es el proceso de crear, definir y gestionar roles dentro de una organización para garantizar que los usuarios tengan el nivel adecuado de acceso a los recursos, según el principio del privilegio mínimo. Aprovecha tecnologías avanzadas como la IA y el aprendizaje automático para analizar el comportamiento de los usuarios, sus patrones de acceso y las necesidades de la organización, lo que permite el desarrollo de roles comunes y especializados. Al supervisar y perfeccionar continuamente estos roles, el modelado de acceso garantiza que el acceso se mantenga seguro, eficiente y alineado con las demandas cambiantes del negocio. Este enfoque no solo mejora la seguridad al reducir el uso de permisos excesivos, sino que también agiliza las operaciones, reduce el trabajo manual y agiliza la incorporación y ajuste de roles.

¿Por qué es importante la gestión de roles para la seguridad?

La gestión de roles es fundamental para la seguridad porque garantiza que los usuarios tengan acceso únicamente a los recursos que necesitan para realizar su trabajo: ni más ni menos. Esto reduce el riesgo de acumulación progresiva de accesos (access creep): los usuarios van adquiriendo permisos y derechos de acceso innecesarios con el tiempo, lo que puede generar vulnerabilidades y posibles violaciones de seguridad. Al aplicar el principio de privilegio mínimo, la gestión de roles ayuda a limitar el daño potencial que podrían ocasionar amenazas internas o cuentas comprometidas.

Además, la gestión eficaz de roles es la piedra angular de un marco de seguridad de confianza cero (Zero Trust), que opera según el poderoso lema: «nunca confíes, siempre verifica». Este enfoque garantiza que el acceso se conceda basándose en una verificación estricta y factores contextuales como: los roles del usuario, los comportamientos y el nivel de confidencialidad de los recursos a los que se accede.

¿Qué capacidades de generación de informes son esenciales en una solución de gestión del cumplimiento?

En una solución moderna de gestión del cumplimiento es fundamental contar con funcionalidades avanzadas de generación de informes que nos permitan estar siempre preparadosante auditorías y tomar decisiones en materia de seguridad que estén bien fundamentadas y basadas en datos. Estas funcionalidades o características transforman los datos de acceso sin procesar en inteligencia procesable y práctica que permite a las organizaciones demostrar su capacidad de control y responsabilidad.

Las funciones clave de generación de informes incluyen:

- Informes listos para auditoría: El sistema debe generar informes completos y listos para su uso, diseñados específicamente para cumplir los requisitos regulatorios comunes de normativas como SOX, HIPAA y RGPD.

- Paneles de control y visualizaciones personalizables: Una simple vista estática no es suficiente para un entorno empresarial dinámico. Los responsables de TI necesitan paneles personalizables que proporcionen una descripción general integral y en tiempo real de la postura de cumplimiento de la organización. Las visualizaciones de datos son fundamentales para identificar rápidamente usuarios de alto riesgo, cuentas huérfanas o violaciones de políticas sistémicas que podrían pasarse por alto en el análisis tradicional basado en hojas de cálculo.

- Registros detallados de certificación y atestación: Es crucial disponer de un historial claro y auditable que registre todas las campañas de certificación de acceso. Este registro incluye quién aprobó, rechazó o revocó el acceso, cuándo lo hizo y con qué justificación.

¿Puede el modelado de acceso ayudar con el cumplimiento?

Sí, el modelado de acceso contribuye significativamente a lograr y mantener el cumplimiento normativo. Al establecer roles claros y bien definidos, las organizaciones pueden garantizar que el acceso a los datos y sistemas sensibles esté adecuadamente restringido y alineado con los requisitos regulatorios. Este enfoque estructurado facilita el proceso de demostrar el perfecto cumplimiento de normativas como SOX, HIPAA y el RGPD, ya que los derechos de acceso no solo están bien documentados. sino que también se supervisan y actualizan continuamente.

El modelado de acceso proporciona un marco transparente y auditable para gestionar quién tiene acceso a según qué recursos, lo que reduce el riesgo de accesos no autorizados o filtraciones de datos que podrían dar lugar a sanciones por incumplimiento de normativas.