O gerenciamento de acesso é um conjunto de processos e práticas usados para restringir quem ou o que (ou seja, humanos e não humanos) pode usar recursos diversos, como sistemas, aplicativos, dados e redes. Compreende definir, rastrear, controlar e gerenciar o acesso e o uso de recursos por usuários autorizados ou específicos, além de impedir o acesso não autorizado.

O gerenciamento de acesso abrange todas as funções relacionadas à administração de políticas, autenticação e autorização, bem como à definição de perfis e funções de usuários. As iniciativas de gerenciamento de acesso são frequentemente coordenadas com a governança de dados.

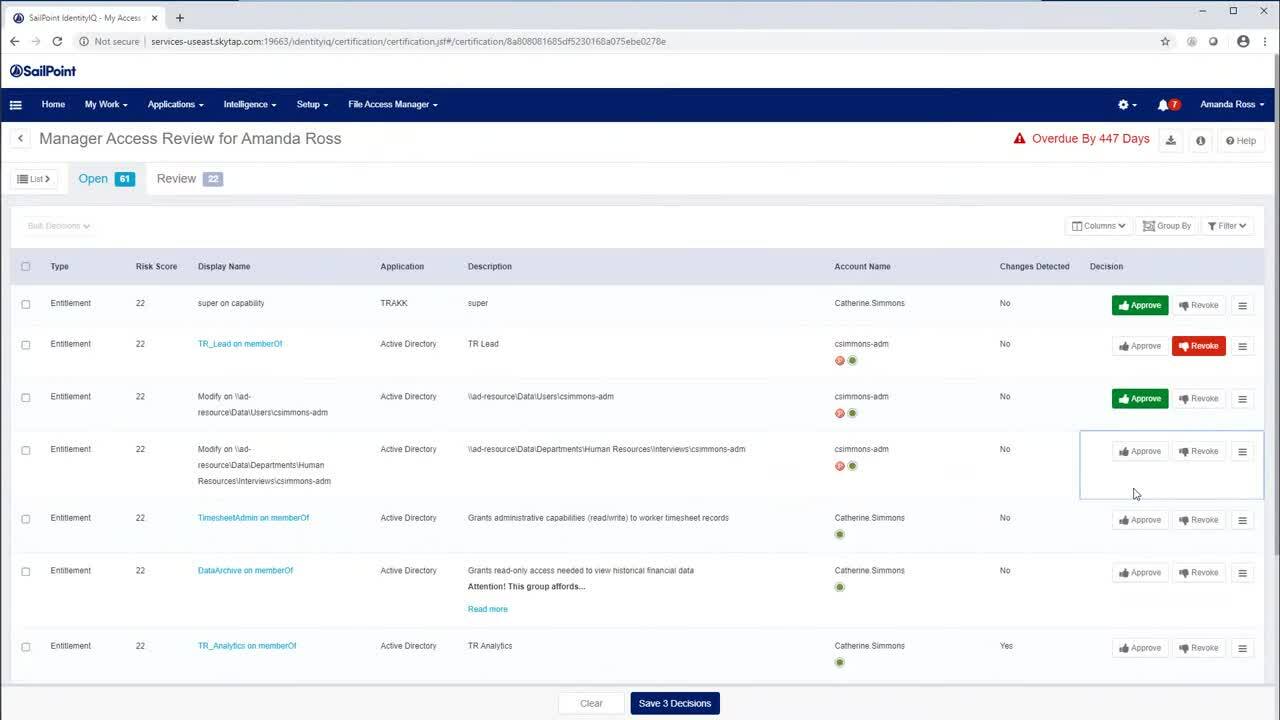

Veja como o SailPoint Recommendation Engine pode ajudar você a decidir se o acesso deve ser concedido ou removido e auxiliar sua equipe a tomar decisões de acesso mais bem fundamentadas com o poder da IA.

A função do gerenciamento de acesso estende-se a todo o ciclo de vida do período de autorização de um usuário, tendo início com o recebimento de certos privilégios de acesso pelo usuário, e término com o encerramento do acesso.

São benefícios obtidos com processos sólidos de gerenciamento de acesso:

- Rastreamento de todas as atividades e tentativas de login (ou seja, de usuários autorizados e não autorizados).

- Controle sobre a alocação de permissões de acesso a recursos.

- Provisionamento e gestão consistentes dos direitos e privilégios de acesso dos usuários.

- Estrutura para integração e desligamento eficientes de usuários.

Termos usados no gerenciamento de acesso

Gerente de acesso

Também conhecido como proprietário do processo, o gerente de acesso é responsável por executar as políticas definidas pela equipe de segurança. Esta função também supervisiona o provisionamento de usuários autorizados (ou seja, aqueles que têm o direito de usar um serviço) e o bloqueio de acesso a usuários não autorizados.

Direitos de acesso

O conjunto de dados e serviços que um usuário está autorizado a usar é chamado de direitos de acesso. Os direitos de acesso são concedidos atribuindo-se ao usuário, identificado por uma identidade de usuário, uma ou mais funções de usuário.

Gerenciamento de acesso privilegiado

Um número restrito de administradores de TI requer acessos e recursos que são especiais, cujo controle denomina-se gerenciamento de acesso privilegiado (PAM, Privileged Access Management). Essas contas exigem um gerenciamento de acesso rigoroso, pois esses usuários podem ver e controlar a maioria dos sistemas.

Solicitação de direitos de acesso

Parte da função de gerenciamento de acesso consiste em atender a solicitações para conceder, alterar ou revogar o direito de uso de serviços ou ativos.

Registro de identidade do usuário

Ao estabelecer privilégios de acesso, um registro de identidade do usuário fornece detalhes sobre a identidade de um usuário humano ou não humano, o que serve para determinar os privilégios de acesso apropriados que devem ser concedidos.

Solicitação de identidade do usuário

O gerenciamento de acesso também conta com o tratamento de solicitações para criar, modificar ou excluir uma identidade de usuário.

Função do usuário

Em algumas organizações, o gerenciamento de acesso cria um catálogo dos diferentes tipos de usuários e grupos de usuários, os privilégios de cada um e o gerenciamento dos controles e direitos associados.

Gerenciamento de acesso da força de trabalho comparado ao gerenciamento de acesso do cliente

O gerenciamento de acesso da força de trabalho visa dar suporte às equipes internas das organizações. Ele fornece controles capazes de permitir que os funcionários conectem-se a aplicativos e sistemas internos.

Seguindo o princípio do privilégio mínimo, o gerenciamento de acesso da força de trabalho deve permitir apenas aos funcionários os direitos de acesso com base nos requisitos mínimos para a execução de suas funções. Como os funcionários podem ter acesso a informações confidenciais, deve-se implementar um elevado grau de segurança, com a experiência do usuário em segundo lugar, logo após a segurança.

| Gerenciamento de acesso da força de trabalho | Gerenciamento de acesso do cliente |

|---|---|

| A autenticação geralmente é realizada com o uso de serviços de diretório internos. | A autenticação geralmente é realizada com senhas de uso único ou redes sociais. |

| Possui capacidade de escalonamento de dezenas a centenas de milhares de IDs de usuário. | Deve ter capacidade de escalonamento para centenas de milhões de IDs de usuário. |

| O uso e o acesso aos dados são regidos por políticas corporativas. | O uso e o acesso aos dados são regidos por uma variedade de regulamentações globais de privacidade e proteção de dados. |

| Gerência principalmente as identidades dos funcionários para acesso interno. | Gerencia as identidades dos consumidores em sites voltados ao consumidor em diversos canais (por exemplo, Internet das Coisas, dispositivos móveis e web). |

| Os privilégios regem o acesso a sistemas de TI internos ou ambientes da nuvem protegidos a partir de uma rede corporativa fechada. | Os privilégios concedem acesso a sistemas de TI específicos do cliente em redes e conexões públicas. |

| Os dados do perfil são coletados para fins administrativos e operacionais. | Os dados do perfil são coletados para dar suporte ao uso, bem como para fins de marketing, sendo normalmente compartilhados com terceiros. |

| Os usuários são integrados por recursos humanos ou equipes de TI que inserem os dados do perfil. | Os usuários se registram e criam seus próprios dados de perfil. |

| A segurança tem prioridade sobre a experiência do usuário (ou seja, usuários devem tolerar latência, interfaces de usuário (UX) complexas e, às vezes, baixo desempenho. | A experiência do usuário é o objetivo principal, pois clientes têm baixíssima tolerância à latência, interfaces de usuário (UX) complexas e baixo desempenho. |

Gerenciamento de acesso e autenticação multifator

A autenticação multifator (MFA) pode estar incluída nas políticas de gerenciamento de acesso. Usada como uma camada extra de proteção, a MFA pode aplicar protocolos de gerenciamento de acesso para impedir que usuários não autorizados o obtenham, mesmo que tenha havido comprometimento de suas credenciais.

Com a autenticação multifator, usuários devem fornecer suas credenciais, bem como pelo menos uma outra forma de verificação de identidade. A MFA exige que usuários forneçam um dos três tipos de informações, além de suas credenciais de login:

Inerência Informações exclusivas da pessoa, como biometria (por exemplo, impressões digitais, leitura de retina ou íris ou reconhecimento de voz) ou comportamento.

Conhecimento de informações que o usuário sabe, como a resposta correta para uma pergunta secreta de segurança.

Propriedade Coisas que somente um usuário legítimo teria, como um crachá de acesso, dispositivo USB ou smartphone.

Gerenciamento de acesso e logon único

O logon único (SSO, Single Sign-On) é outra ferramenta de gerenciamento de acesso que controla o acesso a aplicativos e recursos que residem em um único domínio. Com o SSO, os usuários podem usar um conjunto de credenciais de login.

O sistema de logon único autentica o usuário e gera um certificado ou token que atua como uma chave de segurança para outros recursos. Os sistemas usam protocolos abertos, como o Security Assertion Markup Language (SAML) ou OAuth 2, para compartilhar chaves livremente entre provedores de serviços.

O SSO pode ser usado como parte do gerenciamento de acesso para qualquer tipo de usuário (por exemplo, funcionários, clientes, fornecedores, parceiros). Um benefício comumente citado do logon único é que ele fornece um serviço centralizado de autenticação de usuário que elimina a necessidade de os usuários se lembrarem de vários nomes de usuário e senhas para diferentes serviços.

Por que as empresas precisam de gerenciamento de acesso

O gerenciamento de acesso pode dar suporte à postura de segurança de uma organização, aprimorando sua segurança e mitigando riscos. Ele também:

- Permite que usuários externos (por exemplo, parceiros, fornecedores e contratados) acessem uma rede corporativa sem comprometer a segurança.

- Automatiza, captura, registra e gerencia identidades de usuários e permissões de acesso.

- Facilita a conformidade com as regulamentações do setor.

- Administra todos os usuários de acordo com uma política-padrão a fim de garantir autenticação e autorização adequadas.

- Melhora a segurança e reduz os riscos de hackers externos e ameaças internas.

- Aumenta a eficiência dos departamentos de TI, eliminando muitos processos manuais de gerenciamento de identidade e acesso.

- Mitiga o risco de violação de dados ao fazer uso de uma metodologia mais rigorosa de controle de acesso de usuários e o princípio do privilégio mínimo.

- Oferece suporte ao monitoramento contínuo de identidades e pontos de acesso com o objetivo de identificar comportamentos suspeitos.

Proteção de dados e sistemas por meio do gerenciamento de acesso

O gerenciamento de acesso pode desempenhar um papel importante na redução do risco geral de segurança. Dedicar tempo ao desenvolvimento, gerenciamento e implementação de controles de gerenciamento de acesso pode ajudar as organizações a proteger melhor seus principais sistemas e dados valiosos, além de garantir a conformidade com os requisitos em constante evolução.